حملات بدافزار به خودپردازها در چند سال اخیر

حمله به خودپردازها فقط مربوط به امروز نیست و در طول تاریخ بارها شاهد آن بودهایم. از مدیریتهای از راه دور گرفته تا جکپاتینگها و فروختن بدافزارها در لایههای دارک اینترنت؛ همانند دیگر جرایم سایبری، مجرمان سال به سال مهارت خود را برای حمله به دستگاهها بهبود میبخشند. حملات بدافزار به خودپردازها یک نوع از این حملات می باشد.

اما این حملات چگونه است؟ دستگاههای خودپرداز در سال ۲۰۲۰ چگونه عمل کردهاند؟

دنیای بدافزارهای خودپرداز و کارتخوانها

همانطور که گفتیم حملات بدافزار به خودپردازها مسئله تازهای نیست ولی شاید فکر کنید که انگیزه مجرمان سایبری از این حملات چیست؟ پول؛ دستگاههای خودپرداز یک مرکز نگهدارنده پول نقد هستند. یک حمله موفق میتواند صدها هزار دلار به مجرمان بدهد. حتی در گذشتهای نه چندان دور خودپردازها هدف اصلی برای هکرهای بزرگ بودهاند.

دستگاههای خودپرداز ویژگیهایی دارند که باعث میشوند در مقابل حملات آسیب پذیر باشند.

- استفاده از سیستمعامل و برنامههای قدیمی و نسوخ شده. نرمافزار قدیمی یعنی آسیب پذیری بالا که هر مجرمی میتواند از آن استفاده کند.

- مکانهای نصبی خودپرداز به گونهای انتخاب میشوند که دسترسی همه افراد از جمله افرادی که در مناطق دور افتاده زندگی میکنند را فراهم میکند. نصب در مناطق خلوت و دور افتاده یعنی دسترسی راحتتر به بردهای اصلی دستگاه.

این موارد برای بسیاری از خودپردازها که در مناطق دورافتادهای نصب شدهاند و بودجه کمی برای بروزرسانی دارند یک امر شایع است. که با در نظر گرفتن همه اینها، خودپرداز تنها یک هدف سودآور است بلکه به یک هدف آسان نیز تبدیل میشود.

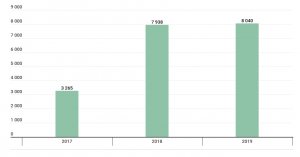

حملات بدافزار به خودپردازها در سال ۲۰۱۷ تا ۲۰۱۹ بسیار رو به رشد و افزایشی بوده است.

با توجه به همه مواردی که در بالا اشاره کردیم، تصمیم گرفتیم آنچه که در دنیای بدافزارها از سال ۲۰۱۷ تا ۲۰۱۹ اتفاق افتاده است را بررسی کنیم.

حملات بدفزار خودپرداز و کارتخوانها بر اساس تعداد آنها

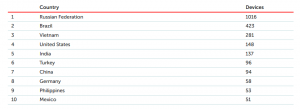

۱۰ کشور اولی که بالاترین میزان حملات را در سال ۲۰۱۷ داشته اند

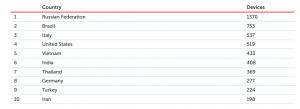

۱۰ کشور اولی که بالاترین میزان حملات را در سال ۲۰۱۸ داشته اند

افزایش حملات بدافزارها به خودپردازها را میتوان به ظهور بدافزارهای جدید نسبت داد

- Jackpotting برای اولین در سال ۲۰۱۶ در تایوان ظهور کرد. در این روش شبکه داخلی بانکها آلوده میشود و به آن اجازه میدهد که وجه نقد را به صورت مستقیم از خودپرداز برداشت کنند. با این روش هزاران خودپرداز مورد حمله قرار گرفت.

- Winpot در ابتدای سال ۲۰۱۸ در اروپای شرقی کشف شد. این روش به گونهای طراحی شده است که خودپرداز آلوده به صورت خودکار پولها را از با ارزشترین کاست خارج میکند.

- Ice5 در آمریکای لاتین سرچشمه گرفته است. این بدافزار که از طریق درگاه USB رخ میدهد، به گونهای طراحی شده است که به مهاجمان اجازه میدهد که به میزان قابل توجهی از دستکاری بر روی خودپردازهای آلوده شده بهره ببرند.

- AtmTest یک عفونت چند مرحلهای است که در سال ۲۰۱۸ پدیدار شد. این بدافزار نیاز به دسترسی کنسول دارد. به این معنی که مهاجمین باید به از راه دور به شبکههای بانکی دسترسی پیدا کنند. در واقع این بدافزار در ابتدا برای سرقت پول روسیه که روبل است طراحی شده بود.

- Peralta تکامل پروژه بدافزار ATM موسوم به Ploutus بود که منجر به ضرر 64.864.864.00 دلار در 73.2258 دستگاههای خودپرداز به خطر شد. هر دو بدافزار Peralta و Ploutus در آمریکای لاتین سرچشمه گرفته اند.

- ATMWizX در پاییز سال ۲۰۱۸ کشف شد و تمام پولهای نقدی را بطور خودکار پخش میکند. پخش خودکار پولها از با ارزش ترین کاست ها شروع میشود

- ATMDtruck نیز مانند ATMWizX در پاییز سال ۲۰۱۸ در هند ظاهر شد. این بدافزار اطلاعات کافی از کارتهای اعتباری وارد شده به دستگاه خودپرداز آلوده را جمع آوری میکند که در واقع میتواند آنها را کلون کند. این بدافزار “Dtrack” را رها می کند ، که یک ابزار جاسوسی پیشرفته است.

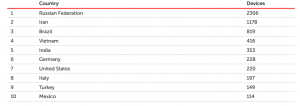

۱۰ کشور اولی که بالاترین میزان حملات بدافزار به خودپردازها را در سال ۲۰۱۹ داشته اند

به طور کلی دستگاههای مورد حمله قرار گرفته شده در سالهای اخیر رو به افزایش بوده است. ATMJadi در آمریکای لاتین شروع به کار کرد. ویژگی اصلی این بدافزار بیرون کشیدن پول نقد از دستگاههای خودپرداز میباشد. از آنجایی که بدافزار مبتنی بر جاوا است، وابسته به سیستم عامل میباشد. برای اینکه این بدافزار نصب شود، مهاجمان باید به شبکه بانک دسترسی پیدا کنند. این نشان میدهد که مهاجمین ابتدا زیرساخت های بانکی را به خطر میاندازند. اما آنچه قسمت جالب این بدافزار، وجود یک بخش کاذب با رشته های روسی است.

مشکل حملات سایبری با استفاده از سیستم های منسوخ و غیر منظم پیچیده می شود. این بدان معناست که حتی با ایجاد خانواده های بدافزار جدید 2019 ، خانواده های قدیمی ATM از سال های گذشته هنوز هم می توانند برای انجام حملات موفق استفاده شوند.

نگاهی به آینده

بدافزارها و برنامههای مخرب به تکامل خود ادامه خواهند داد و ما فقط میتوانیم نظارت بیشتری بر روی سیستم داشته باشیم و در جهت بالا بردن امنیت آن تلاش کنیم.

تمامی آمار و ارقام نشان میدهد که این گونه حملات فقط مختص به بعضی از کشورها نیست بلکه این یک مشکل جهانی است. پس چگونه میتوان از پول خود محافظت کرد؟

مهم نیست بانکداری دیجیتال چه پیشرفتی کرده است، خودپردازها هنوز قسمتی اجتناب ناپذیر از مدیریت حسابهای بانکی شماست. این امر حقیقت دارد که کنترل این که چه خودپردازی مورد حمله قرار گیرد یا نه در دست شما نیست ولی شما میتوانید با مدیریت و نظارت مرتب حسابهای خود با سرعت بیشتری متوجه حملهها شوید و آن را به مراجع مربوطه اطلاع دهید و از ضرر بیشتر جلوگیری کنید.

جلوگیری از حملات و امن ماندن خودپردازها و کارتخوانها یکی از هدفهای مهم برای موسسات مالی و بانکها میباشد. اما چگونه میتوان به این هدف رسید؟

- بردهایی از خودپرداز که بیشتر مورد حمله قرار میگیرند را مورد بررسی قرار دهید و آنها را عیب یابی کنید. مکانهایی که بیشترین حملات در آنجا رخ میدهد را بررسی کنید.

- خودپردازهایی که قدیمی هستند و یا سیستم عامل قدیمی بر روی آن نصب است را شناسایی کنید و تمامی آنها را بهروز رسانی کنید.

- به صورت منظم خودپردازهای خود را در معرض آزمون و خطا قرار دهید و سعی در برطرف کردن حفرههای امنیتی آن کنید.

- قطعات خراب و یا قدیمی خودپردازها را به سرعت تعویض و یا تعمیر کنید.

پایانههای خرید یا همان پوزها از جهات بسیاری شبیه به خودپردازها هستند اما باز هم مقداری تفاوت دارند که باید رعایت شود.

دستگاههای پوز در مقابله با یک خودپرداز معمولی قدرتمند تر هستد. پوزهای مبتنی بر ویندوز فضای بیشتری را برای مهاجمان برقرار میکنند و قادر به اجرای بدافزارهای بیشتری هستند. این امر ضرورت ایجاد لایههای محافظتی بیشتر را بالا میبرد.

دیدگاهتان را بنویسید